Windows Server 2016

Thanks to Peter Kirschner (https://www.cubido.at/blog/windows-server-update-oktober-2019-und-tls-error), the real solution is as simple as reasoned: The Active-X plugin or any other subsequent component involved in importing updates from the Microsoft update catalog utilizes .NET4.

Simply enforce "strong" ciphers for .NET 4.0:

reg add HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319 /V SchUseStrongCrypto /T REG_DWORD /D 1

Update (21.03.2020)

PowerShell Module for deploying windows to VHDX or Phisical Disk is available

Install-Module -Name WindowsImageTools

Import-Module WindowsImageTools

Get-Command -Module WindowsImageTools

Gerade in Testumgebungen braucht oft schnell eine VM mit einem Server Betriebssystem oder einem Windows Client System.

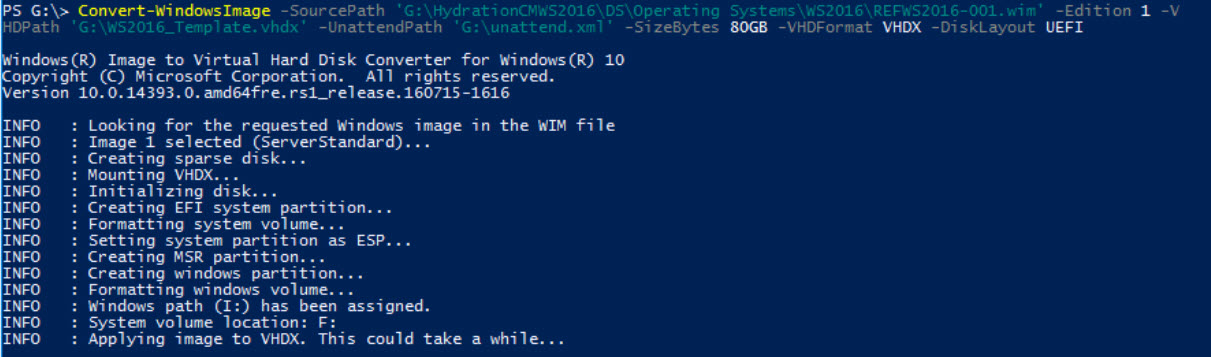

Mit Hilfe des Powershell Scripts "Convert-WindowsImage" (ist die Weiterentwicklung des Scripts WIM2VHD) kann einfach eine WIM-Datei in eine vhdx Datei konvertiert werden.

Das Script, das auf der Technet Gallery angeboten wird funktioniert leider nicht wirklich.

Folgende Änderungen müssem im Script aus der Technet Gallery durchgeführt werden:

- line 4207:

from: $drive = $(Get-Partition -Disk $disk).AccessPaths[0]

to: $drive = $(Get-Partition -Disk $disk)[0].AccessPaths[0] - line 4216:

from: $driveSystem = $(Get-Partition -Disk $disk).AccessPaths[1]

to: $driveSystem = $(Get-Partition -Disk $disk)[1].AccessPaths[0] - line 4220:

from: $drive = $(Get-Partition -Disk $disk).AccessPaths[2]

to: $drive = $(Get-Partition -Disk $disk)[2].AccessPaths[0] - line 4229:

from: $drive = $(Get-Partition -Disk $disk).AccessPaths[1]

to: $drive = $(Get-Partition -Disk $disk)[1].AccessPaths[0]

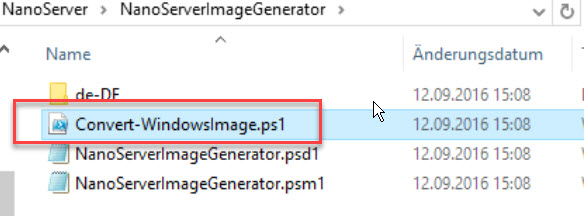

Stattdessen holt man sich das Script direkt aus dem Installationsmedium "Windows Server 2016". Das Script befindet sich im Ordner "NanoServer\NanoServerImageGenerator"

Um das Script nutzen zu können, muss es zuerst per Dot Sourcing in den globalen Workspace der Powershell Sitzung geladen werden, da das Script nur eine Powershell Funktion enthält.

Convert-WindowsImage

-SourcePath

-Edition

-VHDPath

-UnattendPath

-SizeBytes

-VHDFormat

-DiskLayout

Quellen:

Assume that you have a Windows Server 2012 or Windows Server 2012 R2-based computer that was configured to advertise as a time server. After you do an in-place upgrade on the computer to install Windows Server 2016 Version 1607, the computer is no longer advertised as a time server.

Resolution

To resolve this issue, follow these steps:

- Start Registry Editor.

- Locate the following registry subkey:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\W32Time\TimeProviders\NtpServer - Set the DWORD value of Enabled to 1.

- Open an elevated Command Prompt window, and then run the following command:

net start w32time

Quelle: Microsoft

Das Kumulative Update KB4489889 (OS Build 14393.2879) für Windows Server 2016 und Windows 10 1607 (LTSB) kann unter bestimmten Umständen dazu führen, dass das Laden von Abbildern über WDS nicht mehr funktioniert.

Im Changelog zu diesem Update heißt es:

After installing this update, there may be issues using the Preboot Execution Environment (PXE) to start a device from a Windows Deployment Services (WDS) server configured to use Variable Window Extension. This may cause the connection to the WDS server to terminate prematurely while downloading the image. This issue does not affect clients or devices that are not using Variable Window Extension.

Vorübergehender Workaround:

Option 1:

Open an Administrator Command prompt and type the following:

Wdsutil /Set-TransportServer /EnableTftpVariableWindowExtension:No

Option 2:

Use the Windows Deployment Services UI.

- Open Windows Deployment Services from Windows Administrative Tools.

- Expand Servers and right-click a WDS server.

- Open its properties and clear the Enable Variable Window Extension box on the TFTP tab.

Option 3:

Set the following registry value to 0:

“HKLM\System\CurrentControlSet\Services\WDSServer\Providers\WDSTFTP\EnableVariableWindowExtension”.

Restart the WDSServer service after disabling the Variable Window Extension.

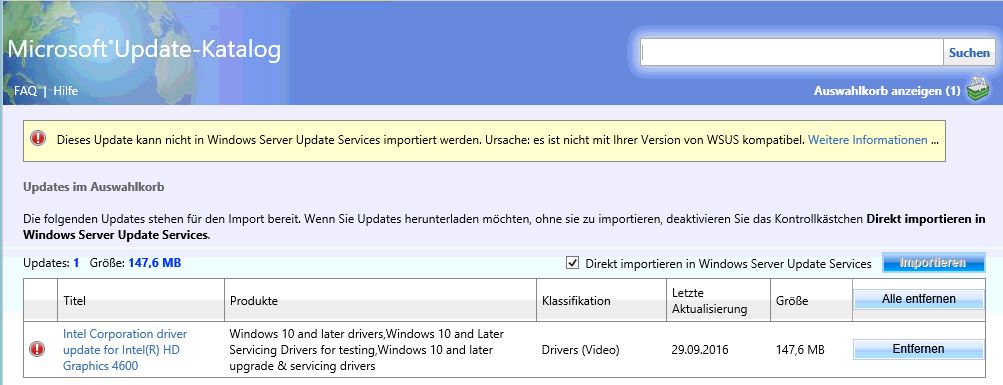

Heute hatte ich beim Importieren von einem Treiber aus dem Microsoft Update Catalog in WSUS (Server 2016) folgenden Fehler:

Die Lösung habe ich hier gefunden.

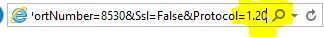

In der Adressleiste die Protokollversion von 1.20 auf 1.80 ändern

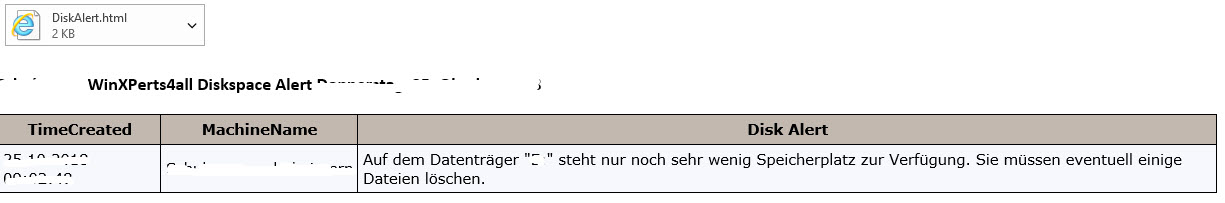

Auf einem Windows Server wollte ich mit Bordmitteln den Festplattenspeicherplatz überwachen, da es häufig vorkommt, dass Festplatten volllaufen und dann bestimmte Dienste nicht mehr funktionieren (z.B. WSUS)

Standardmäßig ist in der Ereignisanzeige diese Option nicht vorhanden. Doch mit zusätzlichen Registrierungseinträgen lässt sich dies nachrüsten.

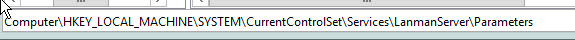

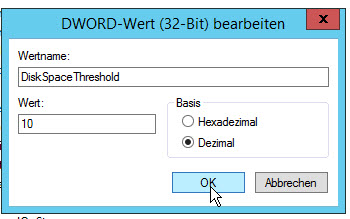

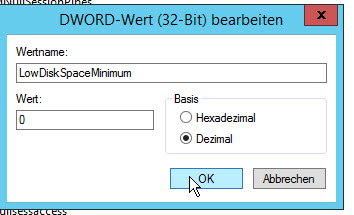

Folgende Registrierungseinträge habe ich gesetzt:

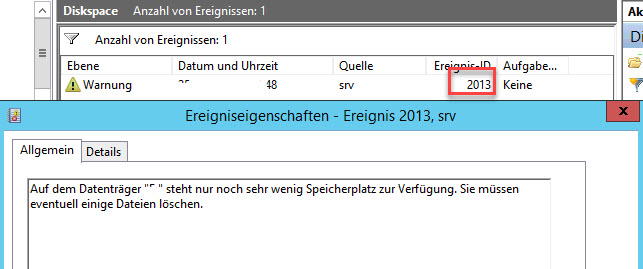

Nach einem Neustart des Servers erhält man dann in der Ereignisanzeige den gewünschten Eintrag mit der ID 2013

Nun kann man noch an diese Ereignisanzeige eine Aufgabe binden, die eine Mail losschickt.

Da ich in meiner Testumgebung wieder einmal das Passwort für den Domain Admin vergessen hatte, hier die Schritte, mit dem ich das Passwort wieder zurückgesetzt habe:

Schritt 1: Von Server DVD booten

Schritt 2: mit Shift + F10 in die Kommandozeile wechseln

Schritt 3: in das Root Verzeichnis der Installation wechseln

Schriit 4: MOVE C:\Windows\System32\Utilman.exe C:\Windows\System32\Utilman.exe.bak

Schritt 5: COPY C:\Windows\System32\cmd.exe C:\Windows\System32\Utilman.exe

Schritt 6: Server neu starten

Schritt 7: Beim Anmeldefenster auf den Button der "erleichterten Bedienung" klicken, es öffnet sich das Kommanozeilenfenster

Schritt 8: "net user administrator *" (Damit wird man zur Eingabe eines neuen Kennworts für den Administrator aufgefordert)

Schritt 9: mit dem neuen Kennwort anmelden

Schritt 10: Änderungen an der Utilman.exe wieder rückgängig machen