Windows Server 2019 LTSC

Wenn Sie Einstellungen öffnen und auf Ihrem Windows Computer nach Updates suchen, wird der Fehler 0x80070422 angezeigt.

Die vollständige Beschreibung des Fehlercodes lautet Der Dienst kann nicht gestartet werden, entweder weil er deaktiviert ist oder weil ihm keine aktivierten Geräte zugeordnet sind.0x80070422

Option 1: Verwenden der MMC

- Starten Sie die Dienst-MMC (

services.msc) - Doppelklicken Sie auf Windows Update

- Legen Sie den Starttyp auf Manuell fest.

- Wählen Sie auf der Registerkarte Anmelden die Option Lokales Systemkonto aus.

- Wechseln Sie zur Registerkarte Allgemein und klicken Sie auf Übernehmen

- Klicken Sie auf Start, um den Windows Update-Dienst zu starten.

Alternativ können Sie den Starttyp des Windows Update-Diensts mithilfe der Eingabeaufforderung festlegen.

Öffnen Sie die Admin-Eingabeaufforderung und führen Sie den folgenden Befehl aus:

sc config wuauserv start= demand

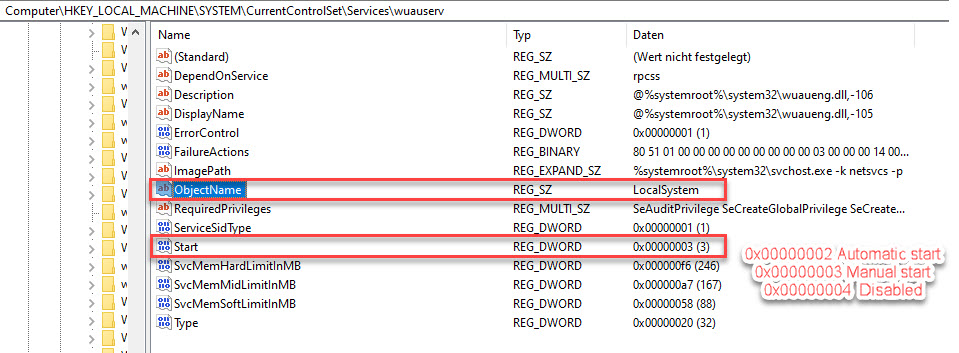

Option 2: Verwenden der Windows-Registrierung

Sie können auch den Registrierungs-Editor verwenden, um den Starttyp des Windows Update-Diensts manuell zu ändern. Starten Sie den Registrierungseditor (regedit.exe)

Gehen Sie zu folgendem Zweig: HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv

Doppelklicken Sie auf den DWORD-Wert Start und legen Sie seine Daten auf 3

Zugriff verweigert, wenn der Starttyp des Windows Update-Diensts geändert wird

Wenn beim Ändern des Starttyps des Windows Update-Diensts über die Registrierung oder Eingabeaufforderung der Fehler "Zugriff verweigert" angezeigt wird, führen Sie einen der folgenden Schritte aus:

Option 1 (bevorzugt): Ändern Sie die Registrierungseinstellung, indem Sie den Registrierungs-Editor als LOCALSYSTEM oder TrustedInstaller starten.

Variante 2: Übernehmen Sie den Besitz des unten genannten Registrierungsschlüssels für den Windows Update-Dienst, und weisen Sie die erforderlichen Berechtigungen zu.

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\wuauserv

VORAUSSETZUNGEN:

- Windows 10 / 11 / Windows Server 2016 oder höher

- neuester Microsoft Edge installiert

VORGEHENSWEISE:

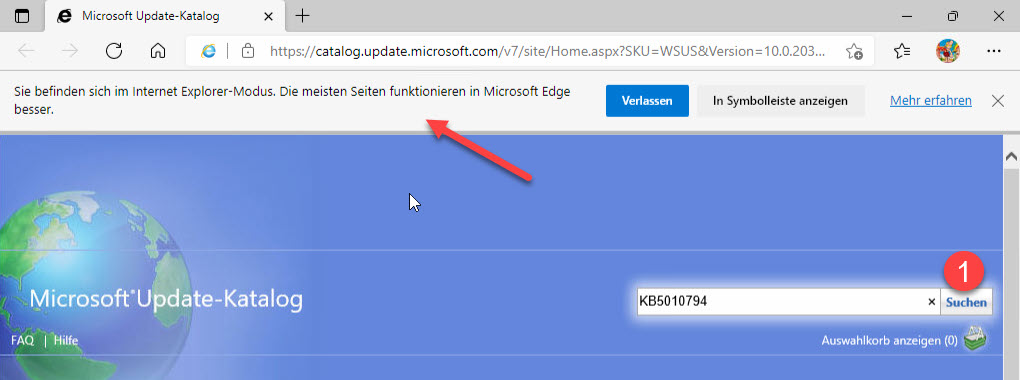

- Edge 97 oder höher starten

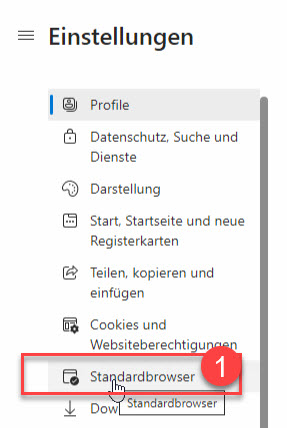

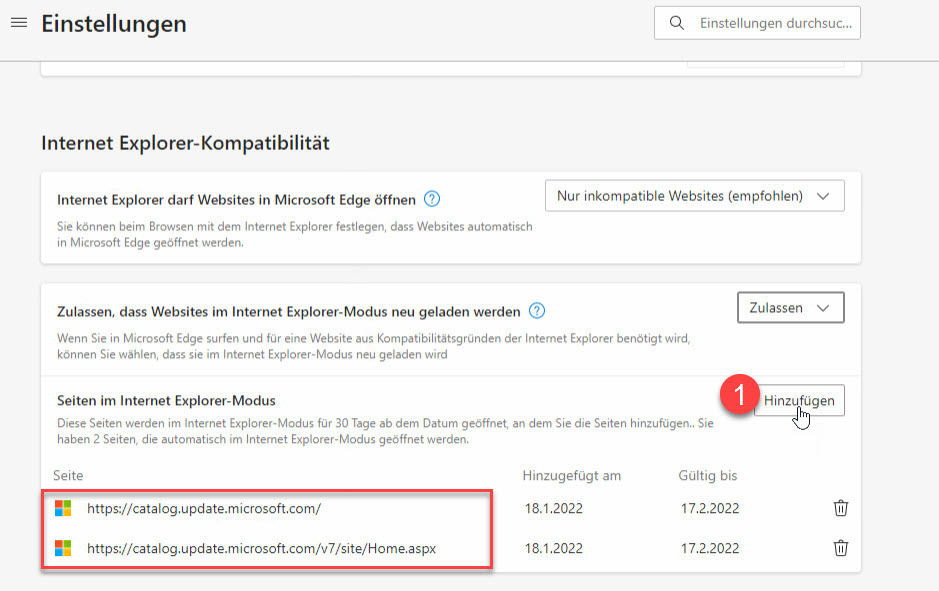

- Öffnen Sie Microsoft Edge-Einstellungen > Standardbrowser

- Ändern Sie "Zulassen, dass Sites im Internet Explorer-Modus neu geladen werden" in "Zulassen"

- Fügen Sie folgende Seiten hinzu:

https://catalog.update.microsoft.com/

https://catalog.update.microsoft.com/v7/site/Home.aspx

- Edge schließen

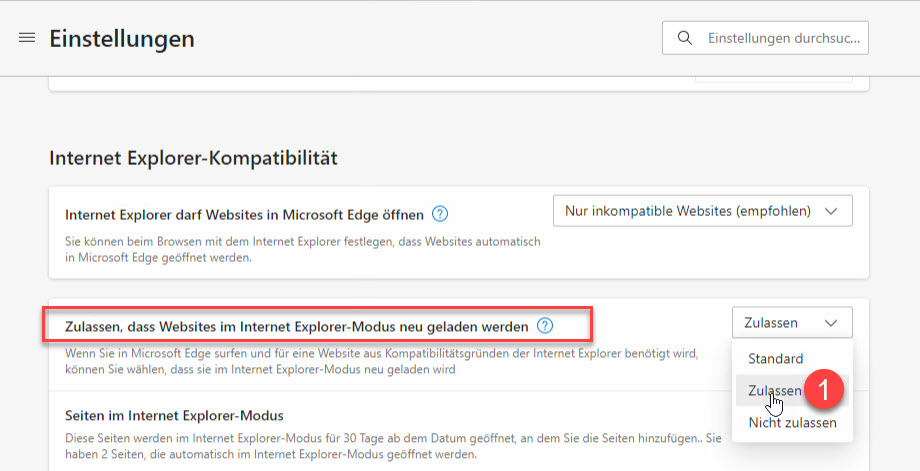

- WSUS MMC starten

- Updates importieren

- Edge startet im IE Modus

- gewünschte KB eingeben

- Suchen klicken

- Update wählen

- Hinzufügen klicken

Weiterlesen: Importieren von Out-of-Band-Updates in WSUS mit Microsoft Edge und dem IE-Modus

Windows 10 KB5007253 update released with network printing fixes

Microsoft has released the optional KB5007253 Preview cumulative update for Windows 10 2004, Windows 10 20H2, Windows 10 21H1, and Windows 10 21H2.

Microsoft claims this update fixes network printing issues causing 0x000006e4, 0x0000007c, or 0x00000709 error codes to be displayed.

Windows 10 KB5007253 update released with network printing fixes (bleepingcomputer.com)

Windows 11 / Windows 10 Es können Verbindungsfehler zu freigegebenen Remote-Druckern auftreten

Microsoft hat einen weiteren Hinweis ausgegeben, dass es nach dem Oktober-Patchday KB5006674 (Windows 11) oder KB5006670 (Windows 10) zu Problemen kommen kann.

Genauer heißt es: Bei Verbindungen zu Druckern, die über einen Druckerserver freigegeben sind, können Fehler auftreten – Dieses Problem tritt auf, wenn Druckclients versuchen, eine Verbindung zu einem auf einem Druckserver freigegebenen Remote-Drucker herzustellen. Die in diesem Problem beschriebenen Druckerverbindungsprobleme sind spezifisch für Druckserver und werden in der Regel nicht bei Geräten für den Heimgebrauch beobachtet. Die von diesem Problem betroffenen Druckumgebungen sind eher in Unternehmen und Organisationen zu finden.

Die Fehlermeldungen, die ausgegeben werden können, sind:

- 0x000006e4 (RPC_S_CANNOT_SUPPORT)

- 0x0000007c (ERROR_INVALID_LEVEL)

- 0x00000709 (ERROR_INVALID_PRINTER_NAME)

Workaround von Microsoft:

- Druckclients müssen ein Windows-Update installiert haben, das am oder nach Januar 2021 veröffentlicht wurde, bevor der Druckserver das jeweilige Oktober-Update installiert hat.

- Stellen Sie sicher, dass Netzwerksicherheits- und VPN-Lösungen den Druckclients erlauben, RPC-über-TCP-Verbindungen zum Druckserver über den folgenden Portbereich herzustellen:

- Standard-Startport: 49152

- Standard-Endport: 65535

- Port-Bereich: 16384 Ports

Weitere Infos unter docs.microsoft für Windows 10 und docs.microsoft für Windows 11

Auf Windows Server 2016-Servern verursacht KB5005573 den Druckfehler 0x0000011b auf Computern.

Eine Lösung besteht darin, dieses Update von den Druckservern zu deinstallieren. Bei Verwendung von WSUS sollte das Update ebenfalls abgelehnt werden.

Eine weitere Lösungsmöglichkeit diesen Fehler zu beheben, ohne die aktuellen Windows-Updates (KB5005573) zu entfernen, können Sie stattdessen die in diesem Monat standardmäßig aktivierte CVE-2021-1678-Risikominderung deaktivieren.

Öffnen Sie dazu den Windows-Registrierungs-Editor, navigieren Sie zum Schlüssel HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print.

Erstellen Sie einen neuen DWORD-32-Bit-Wert mit dem Namen RpcAuthnLevelPrivacyEnabled, und legen Sie ihn auf 0 fest.

Diesen Schlüssel am Druckserver und am Client setzen.

Windows-Registrierungs-Editor Version 5.00

[HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Print]

"RpcAuthnLevelPrivacyEnabled"=dword:00000000

Windows Updates, die am 10. August 2021 und höher veröffentlicht wurden, erfordern standardmäßig Administratorrechte, um Treiber installieren zu können.

Standardmäßig können Benutzer ohne Administratorberechtigungen die folgenden Optionen nicht mehr mithilfe von Punkt und Drucken (Point and Print) ausführen:

- Installieren neuer Drucker mithilfe von Treibern auf einem Remotecomputer oder Server

- Aktualisieren vorhandener Druckertreiber mit Treibern von Remotecomputer oder Server

Ändern des Standardverhaltens der Treiberinstallation mithilfe eines Registrierungsschlüssels

|

Registrierungsspeicherort |

HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint |

|

DWord name |

RestrictDriverInstallationToAdministrators |

|

Wertdaten |

Standardverhalten: Wenn Sie diesen Wert auf "1" oder "leer" festlegen oder der Schlüssel nicht definiert ist oder nicht vorhanden ist, benötigen Sie Administratorrechte, um bei Verwendung von Point and Print einen Druckertreiber zu installieren. Dieser Registrierungsschlüssel setzt alle Gruppenrichtlinieneinstellungen für Point und Print Restrictions außer Kraft und stellt sicher, dass nur Administratoren Druckertreiber von einem Druckserver mit Point and Print installieren können. Wenn Sie den Wert auf 0 festlegen, können Nichtadministratoren signierte und nicht signierte Treiber auf einem Druckserver installieren, aber die Einstellungen für die Punkt- und Druckgruppenrichtlinie werden nicht überschrieben. Daher können die Gruppenrichtlinieneinstellungen für Punkt- und Druckeinschränkungen diese Registrierungsschlüsseleinstellung außer Kraft setzen, um zu verhindern, dass Nichtadministratoren signierte und nicht signierte Drucktreiber von einem Druckserver installieren. |

|

Neustartanforderungen |

Beim Erstellen oder Ändern dieses Registrierungswerts ist kein Neustart erforderlich. |

reg add "HKEY_LOCAL_MACHINE\Software\Policies\Microsoft\Windows NT\Printers\PointAndPrint" /v RestrictDriverInstallationToAdministrators /t REG_DWORD /d 0 /f

Quelle: Microsoft

Download: Das Windows Admin Center 2110 kann wie gewohnt nach der erforderlichen Registrierung von Microsofts Evaluation Center heruntergeladen werden.

| Software Title: | Windows Admin Center 2110 |

| Vendor: | Microsoft Corporation |

| Version: | 1.3.44065.0 |

| Architecture: | x86_x64 |

| Installer Type: | MSI |

| Silent Install Switch: | MsiExec.exe /i WindowsAdminCenter2110.msi SME_PORT=443 SSL_CERTIFICATE_OPTION=generate /qn |

| Silent Uninstall Switch: | |

| Repair Command: | |

| Download Link: | http://aka.ms/WACDownload |

Quelle: Microsoft

November 17, 2020—KB4594442 (OS Build 17763.1579) Out-of-band.

Updates an issue that might cause Kerberos authentication and ticket renewal issues that are related to the implementation of CVE-2020-17049.

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4594442

Bei einem Windows Server 2019 fehlen im Kontextmenü die Onedrive Einträge.

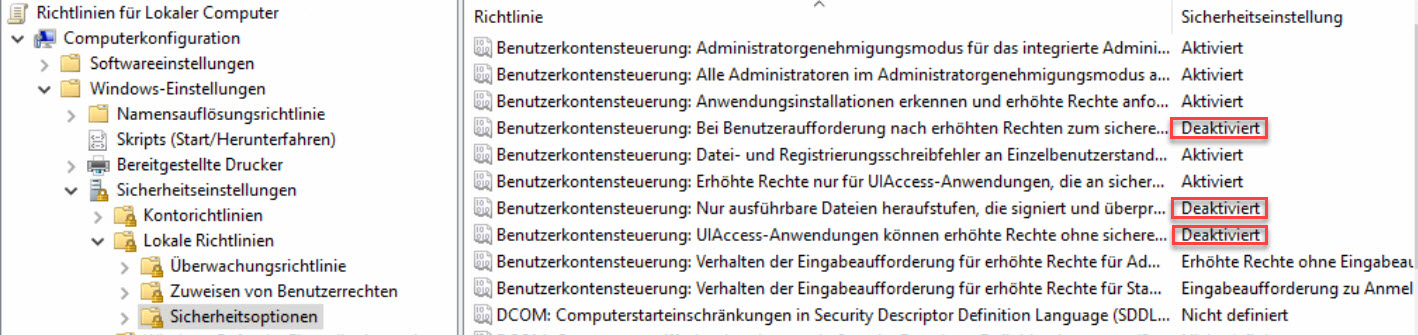

Führen Sie secpol.msc aus, um die lokale Sicherheitsrichtlinie zu öffnen.

Erweitern Sie Lokale Richtlinien, und öffnen Sie dann die Sicherheitsoptionen.

Suchen Sie nach den Richtlinien für die Benutzerkontensteuerung und legen Sie sie wie folgt fest:

Quelle: Microsoft Support