Windows Server 2016

Zum Re-indizieren einer WSUS Datenbank eignet sich das Script WsusDBMaintenance.sql , das in der TechNet-Gallery zum Download angeboten wird. Das Script funktioniert auch unter Server 2016 einwandfrei.

Wenn auf dem Server auch das SQL Management Studio installiert ist, sind alle Voraussetzungen erfüllt und man verbindet sich mit der internen Datenbank (WID) bis Server 2008 (R2) mit \\.\pipe\MSSQL$MICROSOFT##SSEE\sql\query und ab Server 2012 mit \\.\pipe\Microsoft##WID\tsql\query, ansonsten müssen noch folgende Programme heruntergeladen und installiert werden:

Wenn SQL Management Studio auf dem Server nicht verfügbar ist, muss man sich das Befehlszeilenprogramm sqlcmd.exe auf dem Computer installieren. Dazu lädt man sich zunächst die Microsoft® ODBC Driver 11 für SQL Server – und dann das eigentliche Microsoft Befehlszeilenprogramm 11 für SQL Server direkt von Microsoft herunter und installiert beides dann in dieser Reihenfolge. Die untenstehende SQL-Routine sieht dann zum Beispiel folgendermaßen aus:

sqlcmd -I -S np:\\.\pipe\Microsoft##WID\tsql\query -i c:\!scripts\WsusDBMaintenance.sql

sqlcmd -I -S np:\\.\pipe\MSSQL$MICROSOFT##SSEE\sql\query -i "C:\!scripts\WsusDBMaintenance.sql

Bei der Verwendung einer eigenen SQL Datenbank:

sqlcmd -I -S np:\\.\pipe\MSSQL$SQLEXPRESS\sql\query -i "C:\!scripts\WsusDBMaintenance.sql"

weitere Quellen:

WSUS Maintenance script for TechDays audience

Die folgenden Abschnitte helfen Ihnen, die von den in Microsoft-Sicherheitsempfehlung ADV180002 beschriebenen Sicherheitsrisiken betroffenen Windows Server-Umgebungen zu erkennen und Probleme zu verringern oder zu beheben, indem Sie das Update für Ihre Systeme zulassen.

Microsoft arbeitet gemeinsam mit der Hardwareindustrie an der Entwicklung von Lösungen und Anleitungen, um diese Probleme zu beheben.

Empfohlene Maßnahmen

Kunden müssen folgende Maßnahmen zum Schutz gegen die Sicherheitsrisiken ergreifen:

- Das Windows-Betriebssystemupdate durchführen. Details zum Zulassen dieses Updates finden Sie unter Microsoft Knowledge Base-Artikel 4072699.

- Nehmen Sie erforderliche Änderungen an der Konfiguration vor, um den Schutz zu ermöglichen.

- Führen Sie ein entsprechendes Firmwareupdate vom OEM-Gerätehersteller durch.

Wichtig Kunden, die nur das Windows-Update installieren, profitieren nicht von allen bekannten Schutzmaßnahmen.

Windows Server-basierte Computer (physisch oder virtuell) müssen die Windows-Sicherheitsupdates erhalten, die am 3. Januar 2018 veröffentlicht wurden und unter Windows-Update verfügbar sind. Die folgenden Updates sind verfügbar:

Als Gedächtnisstütze:

Im Beispiel werden die Befehle am Server DC1 ausgeführt.

statt DC1 kann auch null eingegeben werden.

Wenn mehrer DCs verwendet werden, kann das ganze auch mit Hilfe von Scripts erledigt werden:

https://gallery.technet.microsoft.com/scriptcenter/Powershell-script-to-reset-c9c127f5

https://gallery.technet.microsoft.com/scriptcenter/DSRM-Password-Sync-by-Task-64201ff6

Update: Vermutlich ist HPE SMH + WBEM an dem Fehler schuld, muss aber noch testen.

Auf einem HP ML350 Gen9 wurden nach dem Installieren der Hyper-V Rolle einige Daten aus dem HP SPP nachinstalliert. Nach der Installation dieser Daten war die Verbindung zum Host mit dem Hyper-V Manager nicht mehr möglich.

Mögliche Lösungen:

- Entfernen der Hyper-V Rolle und anschließend wieder neu hinzufügen oder

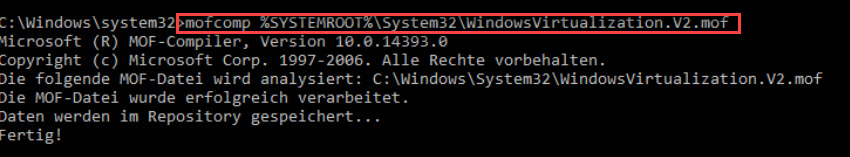

- auf der Kommandozeile folgenden Befehl mit adminstrativen Rechten ausführen: “MOFCOMP %SYSTEMROOT%\System32\WindowsVirtualization.V2.mof”

folgende Ausgabe sollte erscheinen:

Im Artikel "Migration Active Directory Domäne 2012 R2 nach 2016" habe ich den Transfer der FSMO Rollen mit Hilfe von Powershell beschrieben.

Hier nun die alt bewährte Methode mit Hilfe des Kommandozeilen Tools NTDSUTIL.

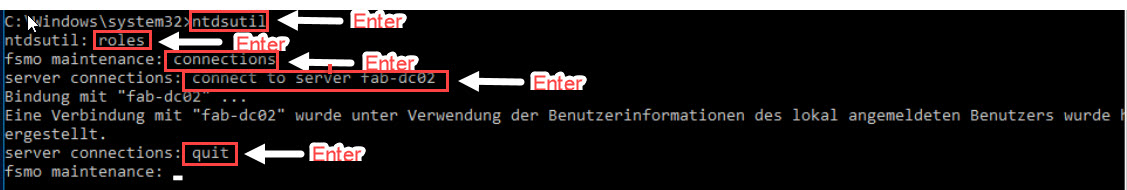

Am neu hinzugefügten DC 2016 eine administrative Kommandozeile öffnen und folgende Befehle eingeben:

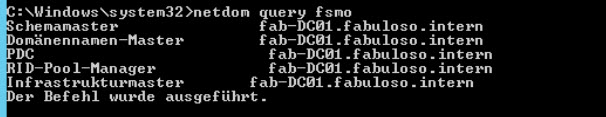

netdom query fsmo -->enter

ntdsutil -->enter

roles -->enter

connections -->enter

connect to server fab-dc02 -->enter

help -->enter

Nun die einzelnen Rollen die der Parameter help anzeigt markieren, kopieren und einfügen und mit enter bestätigen

Bestätigen mit JA

Der obige Schritt wird nun weitere 4x für die anderen Rollen wiederholt und jedesmal mit JA bestätigt.

Transfer naming master

Transfer PDC

Transfer RID master

Transfer schema master

Nach dem Transfer kann man überprüfen, ob die rollen übertragen wurden.

netdom query fsmo

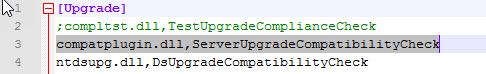

Windows Server 2016 macht wie jeder Server bei einer Upgrade Installation einen Compliance Check. Erst wenn, dabei keine Fehler gemeldet werden kann das Upgrade gestartet werden.

Ich hatte bei einem Server das Problem, dass der Complicence Check imer meldete, dass "Unix" Komponenten installiert sind. Das war aber definitiv nicht der Fall.

Deshalb schaltete ich den Compliance Check einfach aus:

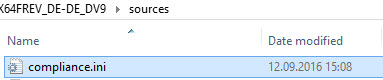

ISO Datei Server 2016 entpacken

sources\compliance.ini: Löschen oder auskommentieren der Zeile mit dem Wert “IDMUUpgradeComplianceCheck”.

setup starten

Ausgangslage:

Netzwerk: 192.168.50.0/24

VM mit Windows Server 2012 R2 Standard als Domänencontroller der Domäne fabuloso.intern.

Name: fab-DC01.fabuloso.intern, IP-Adresse 192.168.50.200

AD Schema Version abfragen über Powershell oder aus Registry auslesen: Get-ADObject (Get-ADRootDSE).schemaNamingContext -Property objectVersion

AD Server 2012 R2 = 69

FSMO Rollen abfragen: (diese werden später auf den neuen DC übertragen)

Vorbereiten:

VM mit Windows Server 2016 Standard, inkl. aller Patches

Name: fab-DC02.fabuloso.intern, IP-Adresse 192.168.50.201, DNS 192.168.50.200

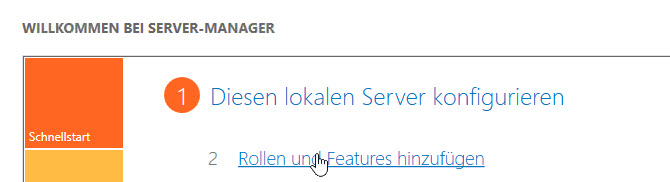

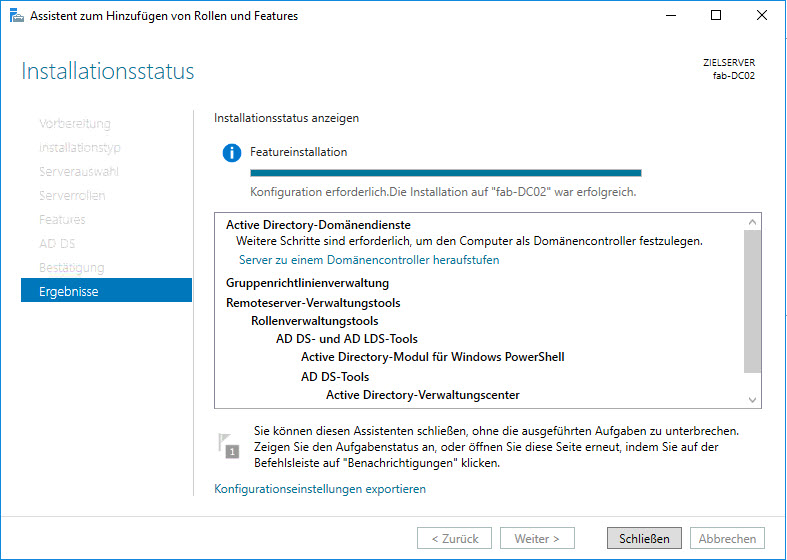

ServerManager, Rollen hinzufügen: Active Directory-Domänendienste

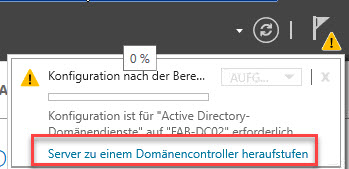

Nach der Installation der Rolle und ihren Abhängigkeiten: Konfiguration durchführen

Weiterlesen: Migration Active Directory Domäne 2012 R2 nach 2016