Windows Server 2012 R2

Heute hatte ich einen merkwürdigen Fall. Ein virtualisierter Domänencontroller wurde exportiert und auf einem anderen Hyper-V wieder importiert. Dieser ist der einzige DC in der Domäne.

Alles lief zunächst wunderbar, bis ich über den WDS einen PC installieren wollte. Wie immer wollte ich dem neuen Computer über die WDS einen Namen geben, doch dies scheiterte mit einer Fehlermeldung.

Also hinein ins AD und manuell ein Computerkonto anlegen. Doch auch dies scheiterte mit einer Fehlermeldung.

Im Eventlog tauchen Einträge auf, die auf ungültige FSMO Rollen hinweisen.

Da ich keine Computerkonten anlegen kann, muss etwas mit dem RID Master nicht stimmen. Da es keinen zweiten DC zum Übertragen der Rollen gibt, muss es mit einer erzwungenen Übertragung gehen.

Kommandozeile: ntdsutil eingeben

roles

connections

connect to server ‹Servername›

q

seize ‹FSMO-Rolle›

‹Servername› ist dabei derjenige Server, welcher die Rolle erhält.

Die für die FSMO-Rollen verwendeten Schlüsselwörter sind

seize infrastructure master Infrastruktur-Master

seize naming master Domänennamen-Master

seize PDC PDC-Emulator

seize RID master RID-Master

seize schema master Schemamaster

Nun funktioniert der RID Master wieder.

Quelle für die Befehle: http://www.windowspro.de/andreas-kroschel/fsmo-rollen-im-ad-schema-uebernehmen#comment-34104

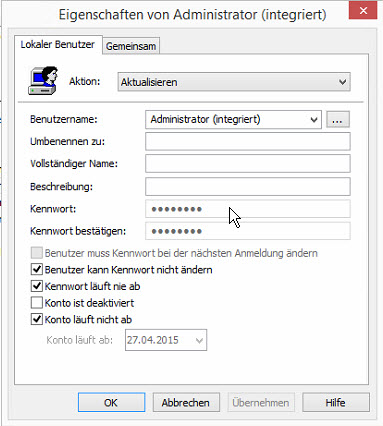

Über GPP (Group Policy Preferences) lassen sich auch Kennwörter für bestimmte Aufgaben vertielen (z. B. Lokale Benutzer und Gruppen). So kann man z. B. das Kennwort des lokalen Admin Kontos auf einem Client recht schnell ändern.

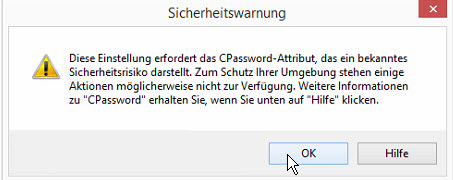

Das Kennwort wird in einer XML Datei verschlüsselt gespeichert. (Verzeichnis SYSVOL, Attribut cPassword, 32-bit AES Verschlüsselung)

Leider ist die verwendete Verschlüsselung realtiv schwach und es wurde der Schlüssel veröffentlicht.

Schlüssel: The 32-byte AES key is as follows:

4e 99 06 e8 fc b6 6c c9 fa f4 93 10 62 0f fe e8 f4 96 e8 06 cc 05 79 90 20 9b 09 a4 33 b6 6c 1b

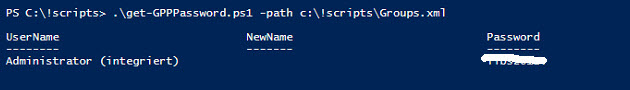

Mit einem Powershell Script kann die XML Datei ausgelesen werden und das Kennwort entschlüselt werden. Dazu sucht man einfach im SYSVOL Verzeichnis nach allen Dateien die Groups.xml heißen.

Microsoft hat schon vor längerer Zeit einen Security Patch dazu veröffentlicht. Nach dem Einspielen des Patches steht das Ändern von Kennwörtern über die GPP nicht mehr zur Verfügung.

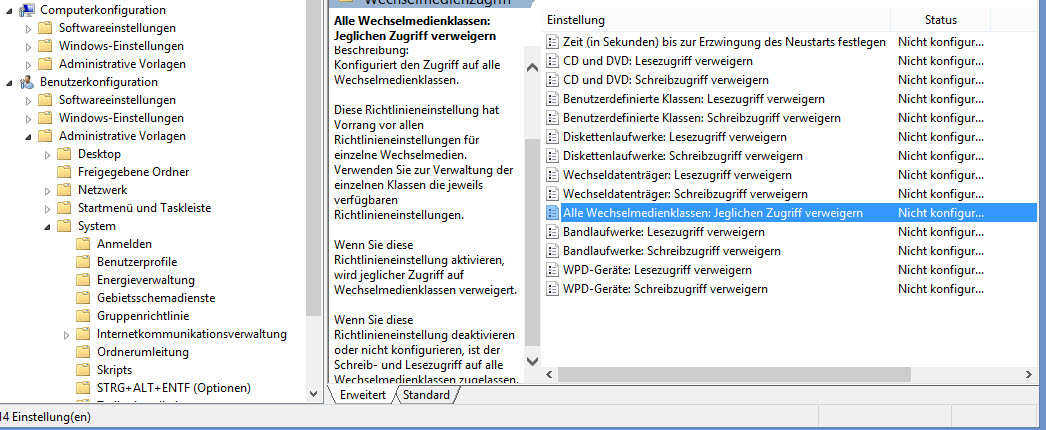

Mit Hilfe von GPOs kann der Zugriff auf Wechselmedien eingeschränkt bzw. unterbunden werden. Auch Speicherkarten und Smartphones werden als Wechselmedien eingestuft.

In der Gruppenrichtlinienverwaltung eine vorhandene Richtlinie aufrufen oder eine neue Richtlinie erstellen.

Soll die Einschränkung für Computer gelten:

Unter Computerkonfiguration/Administrative Vorlagen/System/Wechselmedienzugriff die Einstellung Alle Wechselmedienklassen: Jeglichen Zugriff verweigern aufrufen.

Soll die Einschränkung für Benutzer gelten:

Unter Benutzerkonfiguration/Administrative Vorlagen/System/Wechselmedienzugriff die Einstellung Alle Wechselmedienklassen: Jeglichen Zugriff verweigern aufrufen.

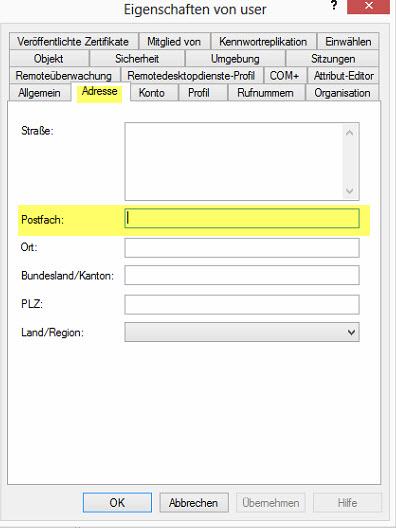

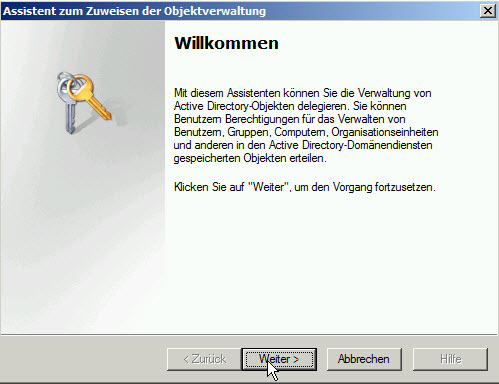

Möchte man einer Benutzergruppe das Recht einräumen, bestimmte Felder im AD zu beschreiben, dann kann dies über die Objektverwaltung erledigt werden.

Im folgenden Beispiel wird den Mitgliedern einer Gruppe erlaubt, einen Wert in das Feld Postfach zu schreiben.

Im AD wählt man die gewünschte OU aus, für die die Delegierung gelten soll.

Rechte Maustaste Objektverwaltung

Weiterlesen: AD Verwaltung Benutzergruppe Schreibrechte auf bestimmte Felder geben

Windows und Unix/Linux sind auch in Sachen Zertifikate sehr unterschiedlich. Folgende Schritte sind notwendig um ein Windows Zertifikat auf einem PfSense Server zu nutzen.

Voraussetzungen: exportiertes Windows Zertifkat mit inkludiertem privatem Schlüssel. Das Zertifikat muss mit der Option erzeugt worden sein, dass der private Schlüssel exportiert werden darf.

Alle Schritte sind in diesem Artikel perfekt erklärt, sodass ich mir eine weitere Erklärung spare.

Windows Zertifikate lassen sich auch online in PfSense taugliche Zertifikate konvertieren.