Windows Server 2012 R2

Ereignisanzeige starten

--> Anwendungs- und Dienstprotokolle

--> Microsoft

--> Windows

--> PrintService

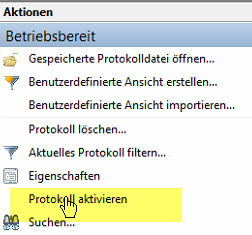

--> Betriebsbereit markieren und rechts im Aktionsfenster Protokoll aktivieren

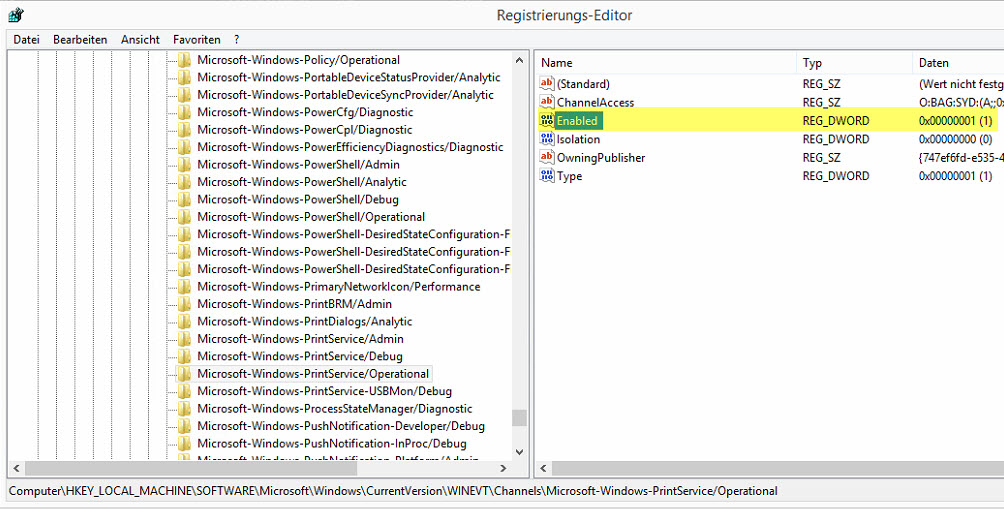

Alternativ über die Registry:

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\WINEVT\Channels\Microsoft-Windows-PrintService/Operational]

"Enabled"=dword:00000001

In einer Firmenumgebung musste ich einen Export einer VM auf ein Synology NAS durchführen.

Leider schlägt dieser Vorgang fehl (0x80070005). Es fehlen die nötigen Berechtigungen auf der NAS, da der Export am Hyper-V mit Systemrechten durchgeführt wird und das Computerkonto des Hyper-V Berechtigungen auf der NAS bräuchte. Mit der derzeit aktuellsten Firmware (DSM 5.2-4644) kann man keine Berechtigungen an Computerkonten vergeben.

Folgender Workaround brachte mich schließlich zum Ziel:

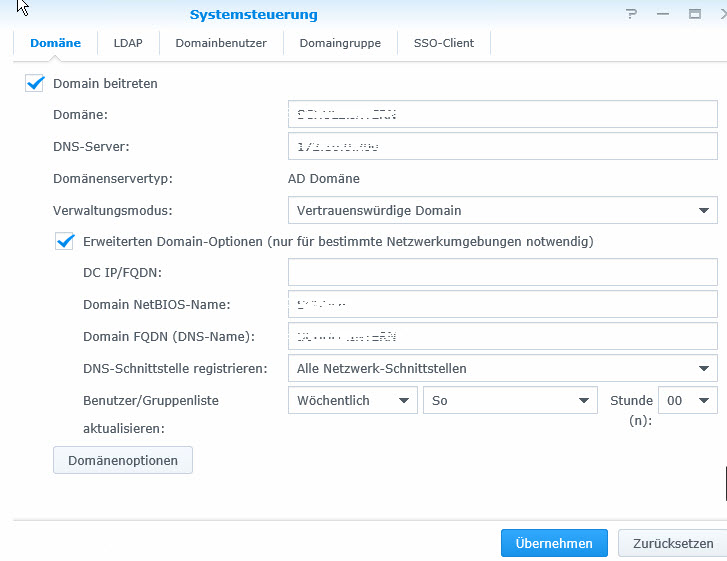

Synology NAS in die Domäne aufnehmen.

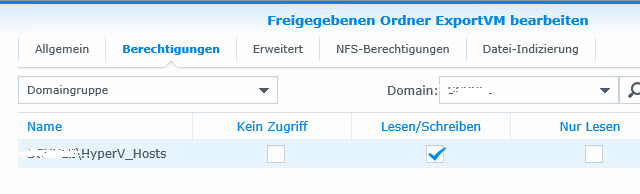

Im AD eine Sicherheitsgruppe anlegen, in der die Hyper-V Hosts Mitglied sind

In der Synology NAS kann nun dieser Sicherheitsgruppe das nötige Recht erteilt werden.

Die WSUS Datenbank sollte in regelmäßigen Abständen werden. Dies lässt sich über eine graphische Oberfläche in den Windows Update Services erledigen. Eine automatische regelmäßige Bereinigung lässt sich aber am besten über die Power Shell einrichten.

Seit Windows Server 2012 sind dafür eigene cmdlets verfügbar.

Invoke-WsusServerCleanup [-CleanupObsoleteComputers] [-CleanupObsoleteUpdates] [-CleanupUnneededContentFiles] [-CompressUpdates] [-DeclineExpiredUpdates] [-DeclineSupersededUpdates] [-InformationAction <System.Management.Automation.ActionPreference> {SilentlyContinue | Stop | Continue | Inquire | Ignore | Suspend} ] [-InformationVariable <System.String> ] [-UpdateServer <IUpdateServer> ] [-Confirm] [-WhatIf] [ <CommonParameters>]

Parameters:

- -CleanupObsoleteComputers: Computer bereinigen

- -CleanupObsoleteUpdates: Nicht mehr benötigte Updates bereinigen

- -CleanupUnneededContentFiles: Nicht benötigte Dateien bereinigen

- -CompressUpdates: Nicht mehr benötigte Revisionen der Updates bereinigen

- -DeclineExpiredUpdates: Abgelaufende Updates bereinigen

- -DeclineSupersededUpdate: Ersatzte Update bereinigen

Daraus kann nun ein zeitgesteuertes Script mit Mail Benachrichtigung gebastelt werden.

Seit Windows Server 2008 gibt es sogenannte Managed Service Accounts (MSA). Diese MSAs konnten allerdings immer nur für einen Server verwendet werden. Mit Windows Server 2012 hat Microsoft diese Einschränkung mit der Einführung der Group Managed Service Accounts (GMSA) aufgehoben. Ein Service Account kann nun mit einer Gruppe von Computern verknüpft werden.

Das Erstellen und Konfigurieren eines gMSA wird über die Powershell durchgeführt.

Voraussetzungen: Ein Domain Controller (DC) auf Basis von Windows Server 2012 oder höher muss im Netzwerk vorhanden sein.

Erstellen eines gMSA (als Gedächtnisstütze für mich)

Powershell (admin) starten:

$action = New-ScheduledTaskAction "Powershell.exe -ExecutionPolicy Bypass -File c:\!scripts\wsus.ps1"

$trigger = New-ScheduledTaskTrigger -At 21:00 -Weekly -DaysOfWeek Friday

$principal = New-ScheduledTaskPrincipal -UserID winxperts4all\GMSA$ -LogonType Password

Register-ScheduledTask WSUS Cleanup –Action $action –Trigger $trigger –Principal $principal

Um ein UEFI-Setup vom USB-Stick zu starten,muss dieser mit FAT32 formatiert sein. Ein Problem von FAT32 ist, dass die Größe einer einzelnen Datei mit 4 GB begrenzt ist.

Möchte man z.B. Windows Server 2012 R2 verwenden, dann ist die WIM Datei über 5 GB groß.

Hier muss man nun ein wenig in die Trickkiste greifen. Aber das Problem lässt sich mit Windows eigenen Boardmitteln elegant lösen.

Mein Lösungsweg sieht folgendermaßen aus:

- Windows Server 2012 R2 ISO mounten und Inhalt in einen Ordner kopieren.

- Nun muss man die >5GB große install.wim Datei aufsplitten. Dies erreicht man mit folgendem Befehl:

Dism /Split-Image /ImageFile:D:\install.wim /SWMFile:D:\install.swm /FileSize:4000 /CheckIntegrity

Je nach eingestellter FileSize erhält man nun mehrere install.swm Dateien; die install.wim Datei kann gelöscht werden. - Nun kann man entweder wieder eine ISO Datei erstellen oder man kopiert den Inhalt auf einen bereits für UEFI formatierten USB Stick.

Für das Erstellen des USB Sticks habe ich das Programm Rufus verwendet

weitere interessante Seiten zu diesem Thema:

https://www.thomas-krenn.com/de/wiki/Windows_UEFI_Boot-Stick_unter_Windows_erstellen

http://www.win-lite.de/forum/windows-8/how-to-uefi-usb-bootstick-mit-wims-4gb/