Windows Server 2012 R2

Mit einer Enterprise CA lassen sich auch SAN (Subject Alernative Name) Zertifikate erstellen.

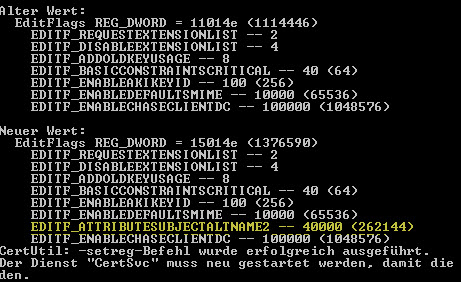

Damit SAN Zertifikate auch über die Webschnittstelle angefordert werden können, muss in der CA folgender Eintrag hinzugefügt werden.

Administrative Kommandozeile auf der CA öffnen

certutil -setreg policy\EditFlags +EDITF_ATTRIBUTESUBJECTALTNAME2

CA neu starten

net stop certsvc

net start certsvc

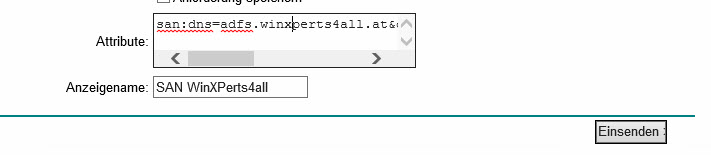

Nun erfolgt die Webregistrieung fast gleich wie bei einem Wildcard Zertifikat. Folgenden Änderungen bzw. Ergänzungen müssen gemacht werden.

Bei Name kann ein beliebiger Wert eingetragen werden.

Bei Attribute werden die DNS Namen eingetragen:

san:dns=mydomain.com&dns=mydomain.org&dns=mydomain.net

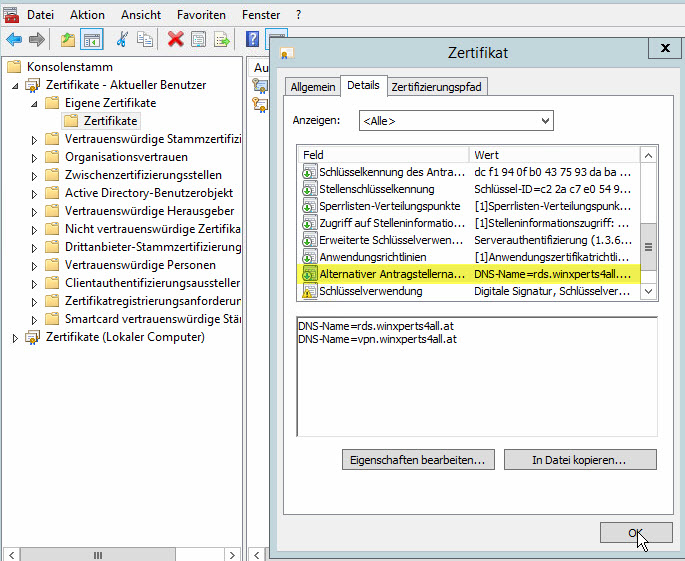

Nach der Installation des Zertifikates kann man sich die Eigenschaften anzeigen lassen. Dort sieht man die alternativen Antragsstellernamen.

Ein Wildcard Zertifikat ermöglichen Ihnen die Verwaltung mehrerer Subdomains einer Domain mit einem einzigen Zertifikat.

In kleineren Umgebungen oder für Testumgebungen kann man sich über die Unternehmenseigene CA selber solche Wildcard Zertifikate ausstellen.

Die Verwendung von Wildcards empfiehlt sich immer dann, wenn ein Zertifikat für Server ausgestellt werden soll, die der gleichen Domäne oder Subdomäne angehören. Dagegen sind SAN-Zertifikate in der Lage, die Identität von Hosts in verschiedenen Domänen zu belegen.

Voraussetzungen: Enterprise CA, Webenrollment, Duplizierte Vorlage eines Webserver Zertifikats (da wir den privaten Schlüssel brauchen)

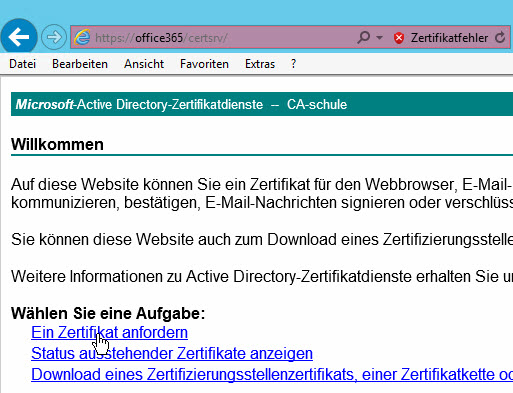

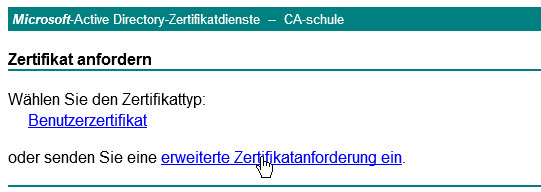

Im Browser die Zertifizierungsstelle des Unternehmens aufrufen und ein Zertifikat anfordern

erweiterte Zertifikatanforderung wählen

Weiterlesen: Wildcard Zertifikat über Enterprise CA erstellen

Als Gedankenstütze für mich

Habe das SMTP Relay unter Server 2012 R2 auf die Verwendung mit Office 365 umgestellt. Folgende Änderungen waren notwendig, damit das Tool HP Insight Management Event Notifier (unterstützt ja leider keine Authentifizierung) mit Office365 zusammenarbeitet.

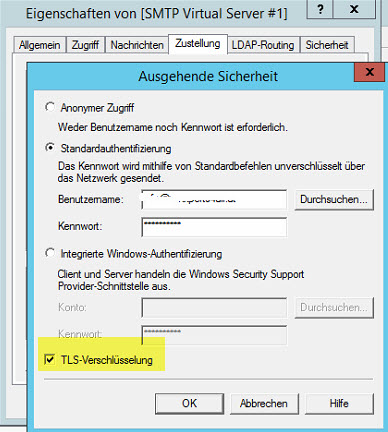

- Ausgehende Sicherrheit, Standardauthentifizierung, TLS-Verschlüsselung

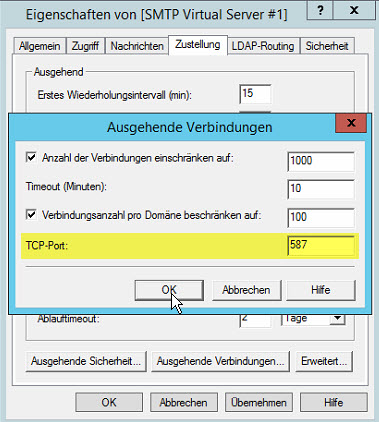

- Ausgehende Verbundungen: TCP-Port: 587

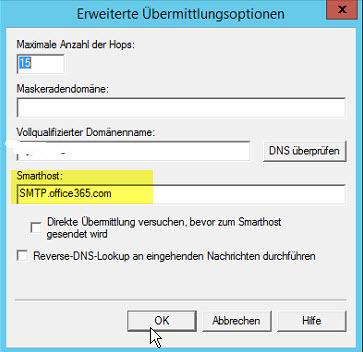

- Smarthost: SMTP.office365.com

Für ein WLAN Projekt habe ich schon vor längerer Zeit eine Anleitung für die Verteilung von Zertifikaten in einer Domäne geschrieben. Vor kurzem habe ich diese Anleitung wieder einmal gebraucht. Dabei ist mir bei der Verteilung der Benutzerzertifikate aufgefallen, dass diese nicht automatisch im Zertifikatsspeicher des Benutzers eingetragen werden.

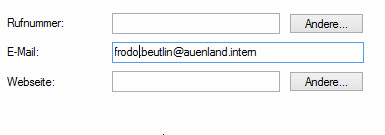

Dazu möchte ich folgende Ergänzung machen: Damit ein Benutzerzertifikat automatisch verteilt wird, muss im AD bei den Benutzern das MAIL Attribut ausgefüllt sein.

Bei vielen Benutzern erledigt man das am besten über Powershell. In meinem Fall sieht das Script folgendermaßen aus:

get-ADUser -Filter * -SearchBase "OU=Hobbits,OU=Benutzer,DC=auenland,DC=local" | Foreach-Object{Set-ADUser -Identity $_ -Email "$($_.samaccountname)@auenland.intern"}