Windows Server 2012 R2

Update: 01.05.2015

Microsoft hat die Lösung von Tom Ausburne nun offiziell übrnommen: Folgende Dateien von Microsoft security advisory: Local Administrator Password Solution (LAPS) now available: May 1, 2015 herunterladen.

Tom Ausburne hat ein super Tool programmiert, mit dem sich die Kennwörter lokaler Administratoren ändern lassen. Die Einrichtung erfordert zwar ein bisschen Zeit, aber dafür erhält man ein super Management Tool.

weiterführende Links zum Thema:

Step by Step Deploy Microsoft Local Administrator Password Solution

LAPS - Local Admin Password Solution

Install and deploy Microsoft LAPS (part 1)

How to configure Active Directory for LAPS (part 2)

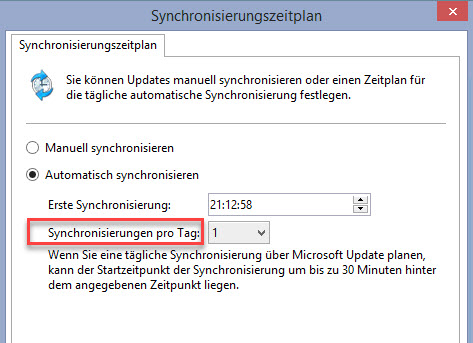

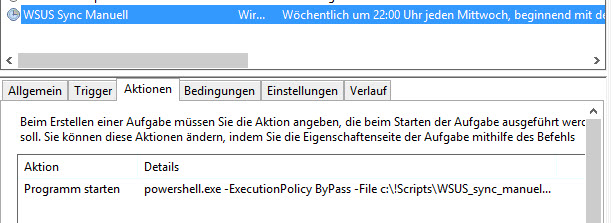

Am WSUS sind die Möglichkeiten, der Synchronisierung sehr eingeschränkt. Synchronisierungen sind nur täglich möglich. Möchte man aber nur einmal pro Woche oder nur einmal pro Monat synchronisieren muss man zu Powershell greifen.

Powershell Script:

$wsusserver = "WSUS01"

[reflection.assembly]::LoadWithPartialName("Microsoft.UpdateServices.Administration") | out-null

$wsus = [Microsoft.UpdateServices.Administration.AdminProxy]::GetUpdateServer($wsusserver, $False,8530);

$wsus.GetSubscription().StartSynchronization();

Das Script wird über die Aufgabenplanung gestartet . Am WSUS wird die zeitgesteuerte Synchronisation deaktiviert.

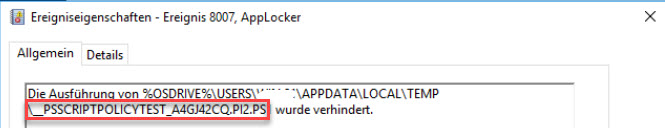

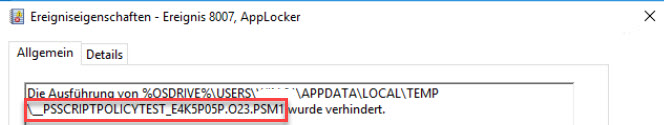

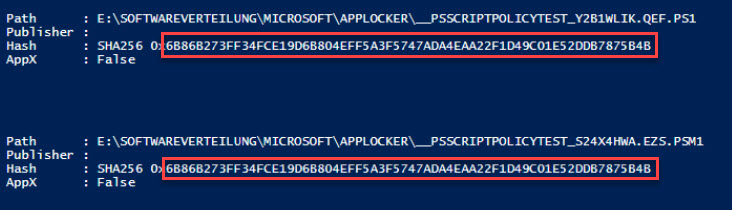

Applocker protokolliert in der Ereignissanzeige folgende Einträge unter der EventID 8007:

Das passiert bei mir immer dann, wenn ein Login Script abgearbeitet wird und von Applocker auch erlaubt wird.

Mattias Benninge hat auf Deployment Research über dieses Problem bereits ausführlich berichtet.

Da diese beiden Dateien nach der Ausführung sofort gelöscht werden, ist es nicht ganz einfach, diese Dateien einzufangen und mittels ihres Hash Wertes auf die Whitelist bei Applocker zu stellen. Man kann die beiden Dateien auch ignorieren, wenn der Hash-Wert mit den unten angegeben Werten passt, da ich mir aber immer ein Mail schicken lasse, wenn Applocker eine Ausführung blockt, dann wird bei jedem Login Script, auch wenn es erfolgreich ausgeführt wurde, ein Mail verschickt. Deswegen habe ich die beiden Dateien der Whitelist hinzugefügt.

Ich stelle die beiden Dateien hier zur Verfügung.

Der Hash-Wert beider Dateien ist der gleiche: 6B86B273FF34FCE19D6B804EFF5A3F5747ADA4EAA22F1D49C01E52DDB7875B4B

Powershell um den Hash-Wert nach dem Download zu überprüfen:

C:\PS>Get-AppLockerFileInformation -Path "Pfad_zur_Datei"

Nach dem Einspielen von Windows Update KB4034681 funktioniert auf einem Windows Server 2012 R2 die Radiusauthentifizierung (WLAN, Computerzertifikate) nicht mehr.

Workaround:

On the server, set the following DWORD registry key's value to = 0: SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\13\DisableEndEntityClientCertCheck

Quelle: https://support.microsoft.com/en-us/help/4034681/windows-8-1-windows-server-2012-r2-update-kb4034681

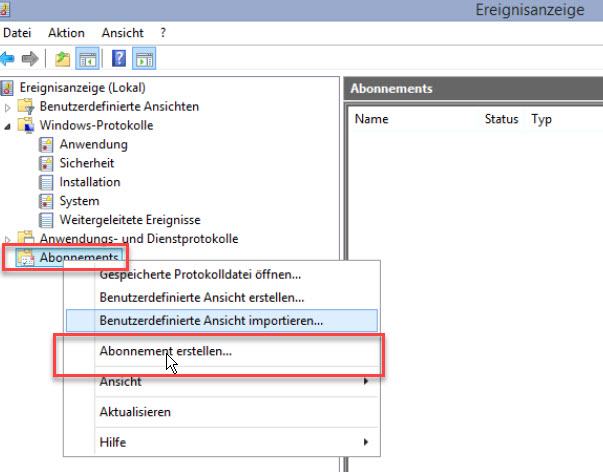

Folgende Vorarbeiten sollten vor der Einrichtung des Collectordienstes erledigt sein:

Aktivieren der Sicherheitsüberwachung an einem DC (wenn gewünscht)

Sicherheitseinträge von einem DC weiterleiten

Am Collector Server:

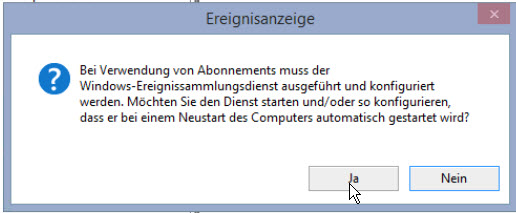

Der einfachste Weg um ein sogenanntes Abonnement (Subscription) zu erstellen ist über die GUI der Ereignisanzeige

Weiterlesen: Event Collector (Sammlungsinitiiert) einrichten